Wie Sie Cyberattacken in Echtzeit erkennen und vereiteln

Unternehmensdaten, digitale Infrastrukturen sowie sensible Informationen über Kunden und Mitarbeitende geraten immer öfter ins Visier von Hackern. Diese agieren dynamischer und vernetzter denn je. Sie finden oder erfahren von Sicherheitslücken meist schneller als diese geschlossen werden können und versuchen mit immer neuer Malware und Phishing-Tricks in fremde Netzwerke einzudringen. Klassische IT-Security-Lösungen sind da machtlos, da sie allenfalls vor bekannten Risiken schützen. Umso mehr sind in der IT-Security intelligente und bedarfsgerecht kombinierte KI-Lösungen gefragt. Ein Einblick.

- Herausforderung: Cyberattacken abwehren, ohne die eigene Produktivität auszubremsen

- Lösungsansatz: KI-basierte Security-Konzepte als Schlüssel zur Transformation der Unternehmenssicherheit

- Umsetzung: Bedarfsgenau und wirtschaftlich – mit SentinelOne und der ACP Secure Fabric

- Fazit: ACP und SentinelOne stehen für IT- und Cybersicherheit nach Maß

IT Security gehört zu den Aufgabengebieten, die durch Digitalisierung massiv an Komplexität gewonnen haben. Ein Ende der Entwicklung ist nicht in Sicht. Im Gegenteil: Die digitale Infrastruktur von Unternehmen wächst durch die Integration und Anbindung von immer weiteren Produktionsanlagen, Rechenzentren, Clouds, Netzwerken, Endpoints und Online-Anwendungen rapide. Im Idealfall verbessert jede Ausweitung die Prozesse entlang der Wertschöpfungskette weiter, macht das Arbeiten noch mobiler, steigert die Effizienz und erhöht die Wirtschaftlichkeit. Die Kehrseite der Entwicklung: Mit der Komplexität wächst die Angreifbarkeit der Infrastrukturen – und die Herausforderungen an die IT-Security steigen.

Herausforderung: Cyberattacken abwehren , ohne die eigene Produktivität auszubremsen

Die Digitalisierung und Virtualisierung der Arbeit ist einer der größten Wachstumshebel für die Wirtschaft im 21. Jahrhundert. Unternehmen, die sich dieser Entwicklung verschließen, werden über kurz oder lang ihre Existenzberechtigung verlieren. Dabei erscheint es auf den ersten Blick durchaus attraktiv, der wachsenden Schar von Cyberkriminellen möglichst wenig Angriffsfläche zu bieten und die eigene digitale Infrastruktur in engen Grenzen zu halten.

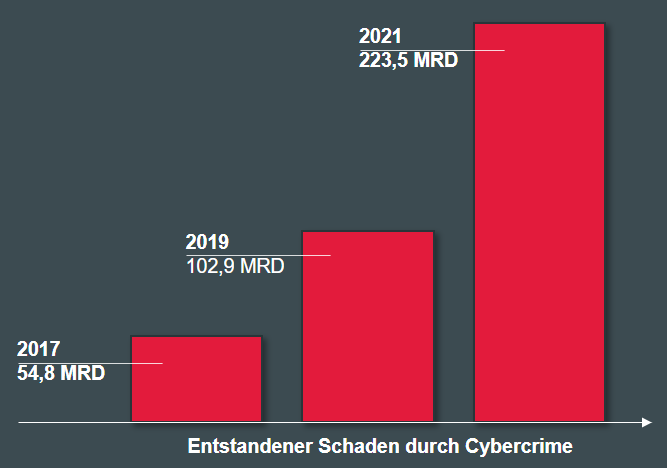

Andernfalls sind die Risiken schließlich enorm und bedrohen schon lange nicht mehr nur die Industrie: So sind einer aktuellen IDC-Studie zufolge inzwischen mehr als 70 Prozent aller Unternehmen in Deutschland Opfer von Ransomware-Angriffen geworden. Die Schäden sind enorm und schnellen in immer neue Höhen. 2017 lag der durch Cyberkriminalität verursachte Gesamtschaden für die deutsche Wirtschaft noch bei 55 Milliarden Euro. Bis 2021 hat sich die Schadensumme mehr als vervierfacht: auf 223,5 Milliarden Euro!

Quelle: Allianz Global Corporate & Specialty

Die Entwicklung bestätigt: Herkömmliche, auf Schadendatenbanken basierende und mit heuristischen Methoden arbeitende IT-Security-Lösungen bieten gegen das Gros der Cyberangriffe längst keinen wirksamen Schutz mehr. Ein Ausstieg aus der digitalen Transformation und die Rückkehr zu weniger vernetzten Prozessen und Strukturen kommen für Unternehmen jedoch auch nicht infrage. Wer sich auf diese Weise gegen Cybergefahren abzuschotten versucht, bremst nur seine eigene Produktivität und Leistungsfähigkeit aus.

Lösungsansatz: KI-basierte Security-Konzepte als Schlüssel zur Transformation der Unternehmenssicherheit

Gefragt sind deshalb Konzepte, die analog zur digitalen Transformation nun auch eine Transformation der IT-Security ermöglichen: weg von laufend aktualisierten und dennoch stets hinterherhinkenden Anti-Schadsoftware- und Sicherheits-Tools hin zu intelligenten Plattformlösungen, die Angriffe mithilfe von Algorithmen erkennen und diese in Echtzeit vereiteln. Die Algorithmen sind so programmiert, dass sie potenzielle Gefahren wie Malware oder Phishing-Mails anhand bestimmter Indikatoren aufspüren und darin immer besser werden.

Die Vorteile eines solchen Vorgehens erschließen sich sofort, etwa am Beispiel von Zero-Day-Attacken: Dafür suchen Hacker beliebte Software-Produkte systematisch nach Schwachstellen ab. Sobald sie eine finden, schlagen sie zu und nutzen die Sicherheitslücke für Cyberangriffe. Unternehmen, die sich mit klassischen IT-Security-Tools schützen, sind stark gefährdet. Denn ihre klassischen Tools schützen vor allem vor bekannten Risiken und Gefahren. Bis zu den ersten Angriffen ist eine neu gefundene Schwachstelle jedoch nur den Hackern bekannt.

KI-basierte IT-Security-Lösungen sind in so einem Fall klar überlegen, denn sie scannen ein System sowohl im Hinblick auf technische Indikatoren für einen möglichen Angriff als auch auf verhaltensbasierte Softwareauffälligkeiten. Ein Programm oder Teilsystem, das ungewöhnliche Aktionen ausführt, würde also sofort die Aufmerksamkeit der KI-basierten IT-Security-Lösung wecken und isoliert werden. Damit solche Lösungen ihre Stärken über die gesamte digitale Infrastruktur eines Unternehmens hinweg ausspielen können, sollten sie nach dem XDR-Prinzip funktionieren.

XDR steht für Extended Detection and Response. Eine XDR-Plattform erfasst und korreliert digitale Aktivitäten und Datenbewegungen zeitgleich auf allen Systemebenen: in E-Mail-Programmen ebenso wie in Browsern, in RAM-Speichern, auf allen Servern und über alle unternehmenseigenen Endpunkte, Netzwerke und Cloud-Workloads hinweg. Auf diese Weise werden sogar komplexe Bedrohungen zuverlässig sichtbar gemacht, können im Gesamtkontext analysiert, priorisiert und bei Bedarf eliminiert werden.

Umsetzung: Bedarfsgenau und wirtschaftlich – mit SentinelOne und der ACP Secure Fabric

Bleibt die Frage, wie Unternehmen die Transformation von einer klassischen Security-Architektur hin zu einer KI-basierten XDR-Security-Lösung gelingt. Welches Know-how ist dafür nötig, welche Assets sind besonders gefährdet, wie lassen sie sich schützen und mit welchem Aufwand ist das verbunden – sowohl personell als auch im Hinblick auf nötige Hard- und Softwareinvestitionen?

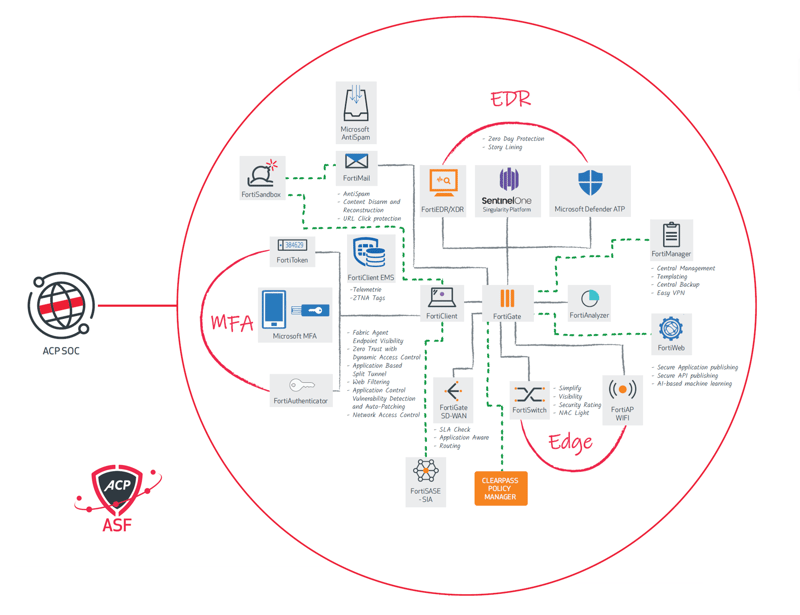

Pauschale Antworten gibt es auf diese Fragen ebenso wenig wie es die eine richtige Lösung für alle gibt. ACP hat deshalb keinen simplen Lösungsbaukasten im Angebot. Stattdessen haben wir mit der ACP Secure Fabric (ASF) ein ganzes Cybersecurity-Portfoliomodell für den Mittelstand aufgebaut, das sowohl technische als auch prozessuale und strategische Komponenten enthält. Die Idee dahinter: Mit ASF stellen wir für Kunden eine Full-Managed Security-Lösung der neusten Generation zusammen, die 100 Prozent Transparenz im Hinblick auf konkrete Cyberrisiken bringt und diese in Echtzeit ausschaltet (vgl. Abb.)

Herzstück und XDR-Schaltzentrale von ASF, ist die Singularity-Plattform von SentinelOne. Die Technologiepartnerschaft zwischen dem US-amerikanischen XDR-Spezialisten und ACP ist seit über vier Jahren etabliert und erfolgreich. Singularity von SentinelOne überwacht alle digitalen Prozesse, die innerhalb eines Unternehmens ablaufen, auf allen Ebenen. Mit künstlicher Intelligenz spürt die SentinelOne-Lösung anhand von Indikatoren, die dank neuester Machine-Learning-Methoden immer zuverlässiger werden, verdächtige Prozesse auf und blockiert sie automatisch.

Wie wirksam die SentinelOne Umsetzung ist, zeigt der aktuelle MITRE ATT&CK-Report: Von den darin getesteten 30 Cybersecurity-Lösungen erreichte Singularity-XDR von SentinelOne mit 100 Prozent als einzige die volle Punktzahl in den Cybersicherheits-Disziplinen „Schutz“ und „Erkennung“. Auch die Deep Visibility und damit das Analysepotenzial des SentinelOne-Tools ist mit 99 Prozent exzellent.

Fazit: ACP und SentinelOne punkten mit IT- und Cybersicherheit nach Maß

Gemeinsam mit unserem Technologiepartner SentinelOne bieten wir unseren gemeinsamen Kunden mit der ASF also eine ebenso bedarfsgerechte wie leistungsstarke und wirtschaftlich attraktive IT-Security-Plattform an. Denn das Managed-Service-Angebot entlastet nicht nur die eigene IT, es schont auch das Budget. Investitionen entfallen, die genutzten ASF-Komponenten und Leistungen werden einfach monatlich gezahlt – maximal transparent und kalkulierbar. Die Nachfrage im Markt ist entsprechend groß: ACP überwacht mithilfe von SentinelOne-Tools in Deutschland bereits mehr als 30.000 Endpunkte.

Machen auch Sie sich ein Bild und informieren sich über ACP Secure Fabric , die Sie vor größeren Gefahren bewahrt.

Jetzt teilen

Das könnte Sie auch interessieren

Ähnliche Beiträge

Sicher in der Cloud bewegen

IT Infrastruktur im Zeitalter der Digitalisierung